Hacker có thể lấy thông tin đăng nhập để xem mọi thứ qua camera giám sát

Thử tưởng tượng bạn gắn camera giám sát ở nhà nhưng không chỉ mình bạn xem được những gì đang diễn ra, hacker cũng có thể xem, thông thuộc đường đi nước bước nhà bạn và chuyện tệ hại có thể xảy ra. Thật vậy, camera giám sát được sinh ra để phục công tác an ninh nhưng rốt cuộc những con mắt thần này lại dễ dàng bị tấn công bảo mật thông qua một lỗ hổng không ai ngờ tới - đây là lời khẳng định của một nhà nghiên cứu đến từ Argentina.

Công cụ này có tên getDVR_Credentials được nhà nghiên cứu bảo mật Ezequiel Fernandez phát triển nhằm chứng minh khả năng tấn công bảo mật camera giám sát từ một lỗ hổng có mã định danh CVE-2018-9995 được anh phát hiện hồi tháng trước. Lỗ hổng nguy hiểm này được Fernandez phát hiện khi truy xuất vào bảng điều khiển của một số dòng camera giám sát bằng cookie và điều bất ngờ là camera lại có thể trả về thông tin đăng nhập admin ở dạng văn bản. Ban đầu Fernandez nhận thấy lỗ hổng chỉ tác động với các camera được sản xuất bởi TBK - một nhà sản xuất camera an ninh của Tây Ban Nha nhưng sau đó, số hãng dính lỗ hổng này tăng lên và hầu hết là những hãng bán lại các dòng camera giám sát của TBK với thương hiệu riêng.

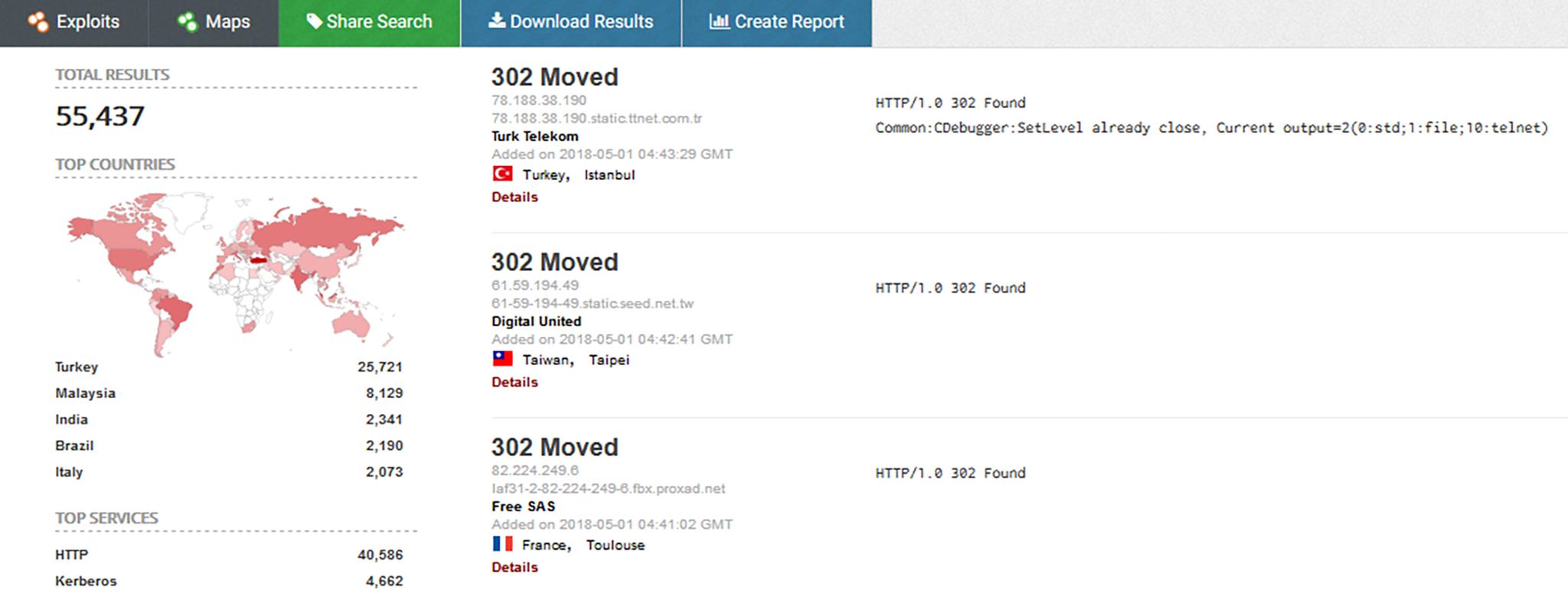

Fernandez ước tính số lượng thiết bị dính lỗ hổng CVE-2018-9995 lên đến vài chục ngàn. Một hình ảnh screenshot của công cụ Shodan được Fernandez sử dụng để phát hiện các thiết bị dính lỗ hổng cho thấy số lượng cụ thể là hơn 55.000 camera đang hoạt động.

Ngoài ra anh cũng công bố một vài hình screenshot về các camera đã bị đột nhập thành công thông qua lỗ hổng CVE-2018-9995 bằng công cụ của mình. Hình ảnh cho thấy Fernandez có thể truy xuất toàn bộ các thiết lập của camera và xem video đang được ghi lại trực tiếp.

Đến hôm qua thì Ankit Anubhav - chuyên gia bảo mật đến từ công ty bảo mật loT NewSky Security cho biết: "Tôi đã xác thực đoạn mã (cookie header mà Fernandez dùng để truy vấn thông tin đăng nhập) và thật sự thì nó đã thực hiện đúng chức năng của nó, lấy được thông tin đăng nhập của hàng loạt các mẫu camera giám sát chỉ với một nút bấm."

Tuy nhiên, Anubhav chỉ trích việc Fernandez cung cấp một nguồn chính xác (ở đây là Shodan) để lấy danh sách các thiết bị có thể bị tấn công đã vô tình hoặc cố tình giải đáp cho hacker 2 câu hỏi lớn: tấn công "ai" và tấn công "bằng cách nào". Fernandez từ chối bình luận vấn đề này bởi anh lo ngại bị hiểu nhầm hay dẫn chứng sai do tiếng Anh của mình không tốt. Vấn đề về tiếng Anh của Fernandez cũng có thể là lý do khiến nghiên cứu về lỗ hổng CVE-2018-9995 của anh lại không được nhiều nhà sản xuất hay giới bảo mật về thiết bị IoT biết đến trong suốt một tháng qua. Vì vậy CVE-2018-9995 lại càng trở nên nguy hiểm hơn khi nó vừa là một lỗ hổng dễ khai thác, tầm tác động lớn khi trao quyền truy xuất của hàng tá thiết bị cho hacker nhưng sau nhiều tuần vẫn không ai để ý tới.

Dù vậy, Anubhav cho rằng lỗ hổng này sẽ sớm được vá, đặc biệt là khi mã PoC của nó đã được đăng tải trên GitHub. Ông nói: "NewSky Security đã vừa phát hiện một số lỗ hổng IoT có thể khai thác nhưng chúng là dạng lỗ hổng đặc thù theo phần cứng của nhà sản xuất, chẳng hạn như CVE-2017-17215 (Huawei), CVE-2017-18046 (Dasan) và ChimayRed (Mikrotik). Với CVE-2018-9995 được đưa vào phương trình này thì thiệt hại mà nó gây ra có thể ở cấp độ xuyên suốt giữa các nhà sản xuất, tương tự như lỗ hổng CVE-2017-8225 (GoAhead)."

CVE-2017-8225 là một lỗ hổng tác động lên firmware của camera giám sát do GoAhead sản xuất và công ty này cũng bán các sản phẩm nhãn trắng (non-branded) cho các bên khác để họ bán lại dưới thương hiệu của mình tương tự như TBK. Trong vòng 2 năm qua, những chiếc camera của GoAhead đã liên tục bị tấn công, cường độ lên đến mỗi ngày bởi các loại botnet IoT tìm thiết bị để lây nhiễm. Với hàng chục ngàn camera giám sát của TBK cùng nhiều thương hiệu bán lại khác, cùng với đặc trưng về hình thức tấn công dễ dàng, mã PoC cũng đã được công bố thì CVE-2018-9995 nếu không được vá sẽ trở thành lỗ hổng được tấn công nhiều nhất trong năm nay trên thị trường IoT.

Hiện tại, với việc điều chỉnh lại mã PoC thì các công ty làm camera giám sát có thể phát hiện tấn công và chặn đứng. Tuy nhiên, kẻ tấn công có thể thay đổi đoạn mã truy vấn theo tình huống sử dụng bởi lỗ hổng này rất dễ khai thác nên giải pháp hiện tại là các công ty làm camera an ninh chủ động chặn truy cập vào giao diện quản lý của camera, chỉ phép truy cập từ các địa chỉ IP tin tưởng (trusted IP).

Anuhav cảnh báo: "Mã PoC đã được công bố thì câu hỏi lúc này không phải là khi nào các thiết bị dính lỗ hổng bị tấn công mà là khi nào những dòng mã này được kẻ tấn công khai thác."

Cá nhân, doanh nghiệp có nhu cầu lắp đặt camera giám sát vui lòng liên hệ Samtech.vn . Đây là đơn vị chuyên phân phối các sản phẩm camera giám sát chất lượng hàng chính hãng với chính sách bảo hành tốt sẽ đem lại sự trải nghiệm sản phẩm thú vị cho các khách hàng và sự an tâm tuyệt đối.

Mọi thông tin về camera giám sát xin liên hệ:

Hotline 090.340.1993 hoặc 096.777.0472

Website: http://samtech.vn

Tổng hợp.

Viết bình luận: